소스: An Army of Thousands of Hacked Servers Found Mining Cryptocurrencies

해킹 된 서버 수천 군대가 광업 크립토 통화를 발견했습니다.

목요일, 2017 년 5 월 4 일 Swati Khandelwal

bondnet-windows-hacking-tool

15,000 개 이상의 손상된 서버로 구성된 새로운 봇넷은 다양한 크립토 (cryptocur) 통화에 사용되어 매달 $ 25,000 정도의 수익을 창출했습니다.

cryptocurrencies는 엄청난 양의 컴퓨팅 능력을 필요로하기 때문에 값 비싼 투자가 될 수 있지만 사이버 범죄자는 손쉬운 수익 창출 솔루션을 발견했습니다.

BondNet이라고 불리는이 봇넷은 GuardiCore 연구원에 의해 2016 년 12 월에 처음 발견되었으며, botnet 악성 프로그램 개발자는 온라인 핸들 Bond007.01을 사용하여 중국에 추적했습니다.

GuardiCore 연구원에 따르면 Bond007.01은 현재 BondNet을 광산 크립토 통화 (주로 Monero는 물론 ByteCoin, RieCoin 및 ZCash)에 사용하고 있지만 해커가 Mirai 탑재와 같은 악의적 인 목적으로 쉽게 손상된 서버를 완벽하게 제어 할 수 있다고 경고합니다 스타일 DDoS 공격.

cryptocurrency-mining-botnet

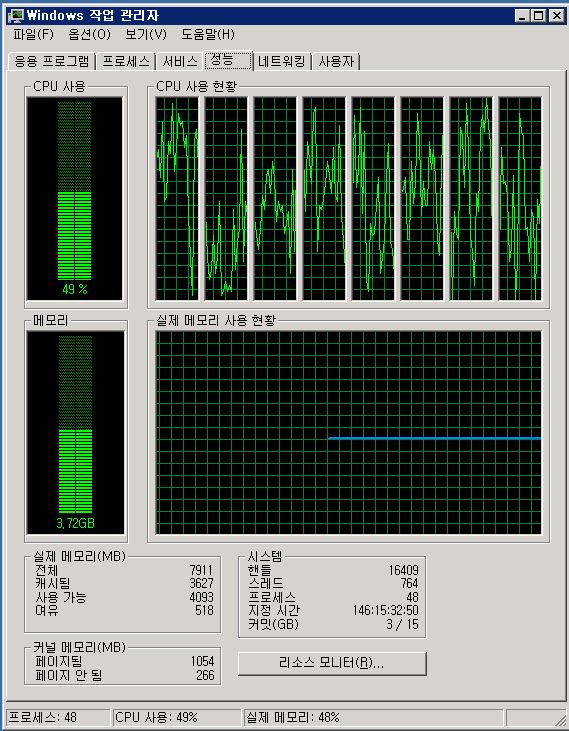

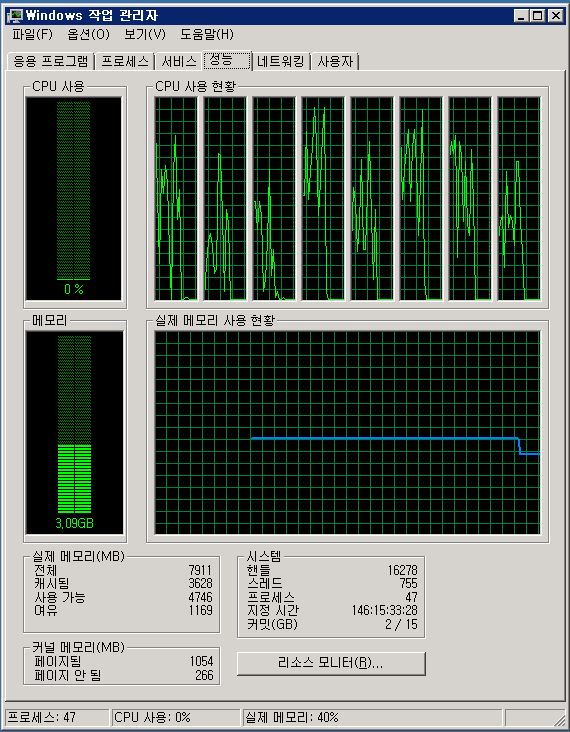

BondNet은 Windows Server 시스템만을 공격합니다.

cryptocurrencies는 CPU / GPU에 많은 양의 전력이 필요하기 때문에 봇넷 마스터는 Windows Server 컴퓨터를 사용합니다. 소비자 IoT 장치 대신.

그러나 Windows Server 시스템을 손상시키기 위해 봇넷 마스터는 다양한 공격 기술을 사용합니다. 연구원은 해커가 오래된 취약성과 약한 사용자 / 암호 조합을 조합하여 대부분 구형 및 지원되지 않는 Windows Server 컴퓨터를 공격한다고 말합니다.

봇넷 운영자가 악용하는 가장 보편적 인 결함은 알려진 phpMyAdmin 구성 결함, JBoss에서의 악용, Oracle Web Application Testing Suite, MSSQL 서버, ElasticSearch, Apache Tomcat, Oracle Weblogic 및 기타 서비스의 버그입니다.

해커가 Windows Server 컴퓨터에 액세스하면 Visual Basic 파일을 배포하여 감염된 시스템에 대한 정보를 수집 한 다음 해킹 된 서버로부터 큰 이익을 얻기 위해 원격 액세스 트로이 (RAT) 및 암호 해독 광부를 설치합니다.

bondnet-windows-hacking-tool

BondNet의 봇넷 인프라

주목할 가치가있는 한 가지는 봇넷 운영자가 암호화 된 통화를 위해 모든 감염된 시스템을 사용하지 않는다는 것입니다. 운영자는 다양한 역할을 가진 손상된 서버의 봇넷 인프라를 구축했습니다.

1. 일부 감염된 시스템은 WinEggDrop TCP 포트 스캐너로 컴파일 된 열린 포트가있는 IP 주소 목록을 통해 인터넷상의 취약한 시스템을 검사하는 검사 서버로 사용됩니다.

2. 일부 서버는 파일 서버로 사용되어 마이닝 소프트웨어를 호스팅합니다.

3. 감염된 다른 서버는 Golang으로 작성된 작은 오픈 소스 HTTP 서버 인 goup 포크가 장착 된 후 명령 제어 서버 (C & C)로 전환됩니다.

GuardiCore 연구원은 피해 시스템 상단에 공격 인프라를 구축함으로써 공격자의 진정한 정체성과 공격 원천을 숨길 수 있다고 목요일 발표 한 보고서에서 설명했습니다.

“또한 고 가용성 인프라를 제공하기 때문에 손상된 서버에 의존 할 때 매우 유용하며 서버 중 하나에 장애가 발생하거나 인터넷 연결이 끊어 질 경우 무한한 백업 옵션을 제공합니다.”

BondNet은 유명한 글로벌 기업, 대학 및 시의회를 포함하여 전 세계의 주요 기관에서 이미 15,000 대 이상의 서버 시스템에 감염되었으며 그 대다수는 Windows Server 2008 R2를 실행합니다.

또한 BondNet 봇넷은 매일 약 500 대의 새로운 시스템을 네트워크에 추가하며 거의 동일한 수의 서버가 분리됩니다.

위협을 감지하고 완화하는 방법은 다음과 같습니다.

컴퓨터가 해킹 당하지 않도록 서버 관리자는 모든 소프트웨어에 대한 보안 패치를 정기적으로 적용하고, 펌웨어를 업데이트하고, 강력한 암호를 사용하여 시스템을 보호하는 것이 좋습니다.

GuardiCore는 또한 손상된 시스템의 네트워크 및 파일 표시기를 제공하여 서버 관리자가 시스템이 손상된 시스템에 있는지 여부를 확인할 수 있도록합니다.

연구원은 관리자가 서버에서 BondNet 봇을 찾아 제거하는 데 도움이되는 검색 및 정리 도구 (등록 필요)를 릴리스했으며 스크립트를 사용하지 않고 시스템을 수동으로 정리하는 방법에 대한 지침도 제공했습니다.